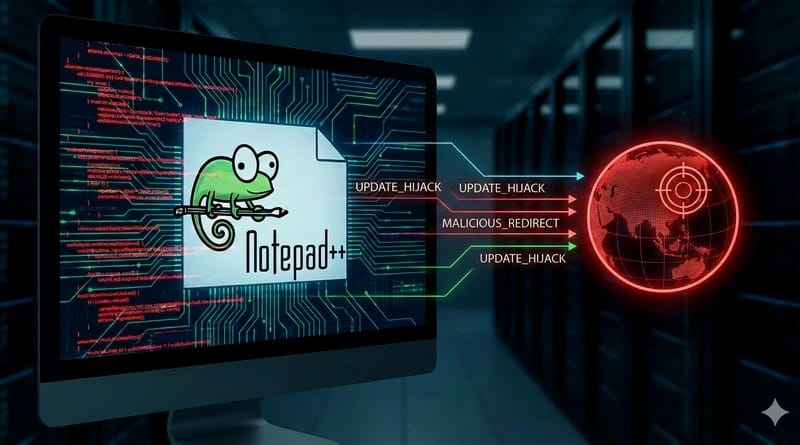

Le développeur de Notepad++ a révélé qu’un groupe de pirates informatiques soutenus par un État était parvenu à détourner le mécanisme de mise à jour de l’application pour rediriger le trafic vers des serveurs malveillants. Voici ce que l’on sait sur cet incident de sécurité.

En décembre dernier, Don Ho a publié une nouvelle version de son célèbre éditeur de texte : Notepad++ v8.8.9. Cette mise à jour avait corrigé une faille de sécurité pouvant permettre à un attaquant de détourner l’outil de mise à jour WinGUp utilisé par Notepad++. Dans la foulée, un article du chercheur en sécurité Kevin Beaumont avait évoqué l’hypothèse d’un détournement de trafic.

Une enquête a été menée par des experts en sécurité, et nous savons que des pirates sont parvenus à détourner les flux de mises à jour dans le cadre de cyberattaques ciblées.

Une attaque ciblée via l’hébergement mutualisé

Ce lundi 2 février 2026, Don Ho, le développeur de Notepad++ a publié un nouvel article de blog intitulé “Notepad++ Hijacked by State-Sponsored Hackers” pour évoquer cet incident de sécurité. Il révèle que les pirates sont parvenus à compromettre l’hébergement mutualisé où est hébergé le site web de Notepad++. Il s’agit donc d’une compromission au niveau du fournisseur de service, et non d’une faille logicielle dans l’application en elle-même.

Grâce à cela, les pirates sont parvenus à intercepter et à détourner le trafic destiné à notepad-plus-plus.org. “Le trafic provenant de certains utilisateurs ciblés a été redirigé de manière sélective vers des manifestes de mise à jour malveillants contrôlés par les attaquants.”, peut-on lire.

Plusieurs chercheurs indépendants s’accordent à dire que le groupe derrière cette campagne est probablement lié à l’État chinois, et qu’il s’agit d’attaques ciblées. Autrement dit, les cibles n’ont pas été choisies au hasard et le but n’était pas d’infecter en masse des utilisateurs. Non, ici, l’idée est d’atteindre des cibles précises en leur livrant une version infectée du logiciel Notepad++.

Au-delà de compromettre l’hébergement, les pirates sont parvenus à mettre la main sur les identifiants internes des services de Notepad++, ce qui leur a permis de continuer à opérer y compris après la sécurisation de l’hébergement.

“Même si les acteurs malveillants ont perdu l’accès au serveur à partir du 2 septembre 2025, ils ont conservé les identifiants de nos services internes existants sur ce serveur jusqu’au 2 décembre, ce qui a pu leur permettre de rediriger une partie du trafic […] vers leurs propres serveurs.”, précise le développeur.

En croisant les différentes analyses, l’attaque aura donc durée de début juin 2025 au 2 décembre 2025.

Les mesures de protection

Tout d’abord, la première mesure a consisté à migrer le site web vers un nouvel hébergement plus sécurisé. Puis, il y a eu des modifications opérées directement au niveau du logiciel Notepad++, en particulier au sein du processus de mise à jour.

Renforcement de WinGup (v8.8.9) : l’outil de mise à jour vérifie désormais à la fois le certificat et la signature numérique de l’installateur téléchargé.

Signature XML (XMLDSig) : le fichier XML renvoyé par le serveur de mise à jour est maintenant signé numériquement.

Verrouillage futur (v8.9.2) : prévue pour le mois prochain, cette version imposera strictement la vérification de ces signatures, bloquant toute tentative d’installation si les certificats ne correspondent pas à ceux de l’éditeur officiel.

Des mesures de protection appréciables et indispensables en réaction à cet incident de sécurité. “Avec ces changements et ces renforcements, je pense que la situation est désormais entièrement résolue. Croisons les doigts.”, peut-on lire.

Source

Ingénieur système et réseau, cofondateur d’IT-Connect et Microsoft MVP “Cloud and Datacenter Management”. Je souhaite partager mon expérience et mes découvertes au travers de mes articles. Généraliste avec une attirance particulière pour les solutions Microsoft et le scripting. Bonne lecture.